1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

| #include <stdio.h>

#include <stdlib.h>

#include <time.h>

#include <string.h>

#define ACCURACY 5

#define SINGLE_MAX 10000

#define EXPONENT_MAX 1000

#define BUF_SIZE 1024

int modpow(long long a, long long b, int c) {

int res = 1;

while(b > 0) {

if(b & 1) {

res = (res * a) % c;

}

b = b >> 1;

a = (a * a) % c;

}

return res;

}

int jacobi(int a, int n) {

int twos, temp;

int mult = 1;

while(a > 1 && a != n) {

a = a % n;

if(a <= 1 || a == n) break;

twos = 0;

while(a % 2 == 0 && ++twos) a /= 2;

if(twos > 0 && twos % 2 == 1) mult *= (n % 8 == 1 || n % 8 == 7) * 2 - 1;

if(a <= 1 || a == n) break;

if(n % 4 != 1 && a % 4 != 1) mult *= -1;

temp = a;

a = n;

n = temp;

}

if(a == 0) return 0;

else if(a == 1) return mult;

else return 0;

}

int solovayPrime(int a, int n) {

int x = jacobi(a, n);

if(x == -1) x = n - 1;

return x != 0 && modpow(a, (n - 1)/2, n) == x;

}

int probablePrime(int n, int k) {

if(n == 2) return 1;

else if(n % 2 == 0 || n == 1) return 0;

while(k-- > 0) {

if(!solovayPrime(rand() % (n - 2) + 2, n)) return 0;

}

return 1;

}

int randPrime(int n) {

int prime = rand() % n;

n += n % 2;

prime += 1 - prime % 2;

while(1) {

if(probablePrime(prime, ACCURACY)) return prime;

prime = (prime + 2) % n;

}

}

int gcd(int a, int b) {

int temp;

while(b != 0) {

temp = b;

b = a % b;

a = temp;

}

return a;

}

int randExponent(int phi, int n) {

int e = rand() % n;

while(1) {

if(gcd(e, phi) == 1) return e;

e = (e + 1) % n;

if(e <= 2) e = 3;

}

}

int inverse(int n, int modulus) {

int a = n, b = modulus;

int x = 0, y = 1, x0 = 1, y0 = 0, q, temp;

while(b != 0) {

q = a / b;

temp = a % b;

a = b;

b = temp;

temp = x; x = x0 - q * x; x0 = temp;

temp = y; y = y0 - q * y; y0 = temp;

}

if(x0 < 0) x0 += modulus;

return x0;

}

int readFile(FILE* fd, char** buffer, int bytes) {

int len = 0, cap = BUF_SIZE, r;

char buf[BUF_SIZE];

*buffer = (char *)malloc(BUF_SIZE * sizeof(char));

while((r = fread(buf, sizeof(char), BUF_SIZE, fd)) > 0) {

if(len + r >= cap) {

cap *= 2;

*buffer = (char *)realloc(*buffer, cap);

}

memcpy(&(*buffer)[len], buf, r);

len += r;

}

if(len + bytes - len % bytes > cap) *buffer = (char *)realloc(*buffer, len + bytes - len % bytes);

do {

(*buffer)[len] = '\0';

len++;

}

while(len % bytes != 0);

return len;

}

int encode(int m, int e, int n) {

return modpow(m, e, n);

}

int decode(int c, int d, int n) {

return modpow(c, d, n);

}

int* encodeMessage(int len, int bytes, char* message, int exponent, int modulus) {

int *encoded = (int *)malloc((len/bytes) * sizeof(int));

int x, i, j;

for(i = 0; i < len; i += bytes) {

x = 0;

for(j = 0; j < bytes; j++) x += message[i + j] * (1 << (7 * j));

encoded[i/bytes] = encode(x, exponent, modulus);

#ifndef MEASURE

printf("%d ", encoded[i/bytes]);

#endif

}

return encoded;

}

int* decodeMessage(int len, int bytes, int* cryptogram, int exponent, int modulus) {

int *decoded = (int *)malloc(len * bytes * sizeof(int));

int x, i, j;

for(i = 0; i < len; i++) {

x = decode(cryptogram[i], exponent, modulus);

for(j = 0; j < bytes; j++) {

decoded[i*bytes + j] = (x >> (7 * j)) % 128;

#ifndef MEASURE

if(decoded[i*bytes + j] != '\0') printf("%c", decoded[i*bytes + j]);

#endif

}

}

return decoded;

}

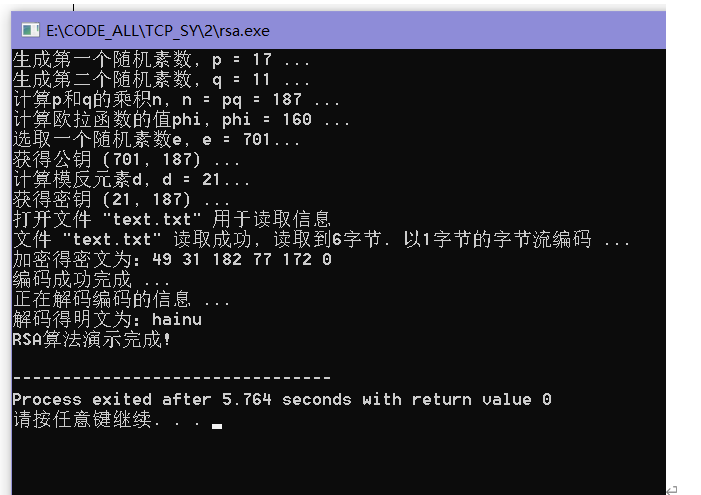

int main(void) {

int p, q, n, phi, e, d, bytes, len;

int *encoded, *decoded;

char *buffer;

FILE *f;

srand(time(NULL));

while(1) {

p = 17;

printf("生成第一个随机素数, p = %d ... ", p);

getchar();

q = 11;

printf("生成第二个随机素数, q = %d ... ", q);

getchar();

n = p * q;

printf("计算p和q的乘积n, n = pq = %d ... ", n);

if(n < 128) {

printf("Modulus is less than 128, cannot encode single bytes. Trying again ... ");

getchar();

}

else break;

}

if(n >> 21) bytes = 3;

else if(n >> 14) bytes = 2;

else bytes = 1;

getchar();

phi = (p - 1) * (q - 1);

printf("计算欧拉函数的值phi, phi = %d ... ", phi);

getchar();

e = randExponent(phi, EXPONENT_MAX);

printf("选取一个随机素数e, e = %d...\n获得公钥 (%d, %d) ... ", e, e, n);

getchar();

d = inverse(e, phi);

printf("计算模反元素d, d = %d...\n获得密钥 (%d, %d) ... ", d, d, n);

getchar();

printf("打开文件 \"text.txt\" 用于读取信息\n");

f = fopen("text.txt", "r");

if(f == NULL) {

printf("Failed to open file \"text.txt\". Does it exist?\n");

return EXIT_FAILURE;

}

len = readFile(f, &buffer, bytes);

fclose(f);

printf("文件 \"text.txt\" 读取成功, 读取到%d字节. 以%d字节的字节流编码 ... ", len, bytes);

getchar();

printf("加密得密文为:");

encoded = encodeMessage(len, bytes, buffer, e, n);

printf("\n编码成功完成 ... ");

getchar();

printf("正在解码编码的信息 ... ");

getchar();

printf("解码得明文为:");

decoded = decodeMessage(len/bytes, bytes, encoded, d, n);

printf("\nRSA算法演示完成!\n");

free(encoded);

free(decoded);

free(buffer);

return EXIT_SUCCESS;

}

|